Jak chronić się przed hakerami?

Z naszego artykułu dowiesz się jak w łatwy sposób chronić swoje dane w Internecie.

Cyberbezpieczeństwo. Używanie silnych haseł i metod uwierzytelniania.

Cyberbezpieczeństwo. Używanie silnych haseł i metod uwierzytelniania.

Internet oferuje ogromne możliwości, ale warto pamiętać również o różnych istotnych zagrożeniach. W sieci codziennie dochodzi do wymiany gigantycznych ilości danych osobowych, które mogą być narażone na ataki hakerów. Aby się przed nimi ochronić, warto pamiętać o kilku podstawowych zasadach związanych m.in. ze stosowaniem odpowiednio silnych haseł.

Zagrożenia w sieci – dane na wagę złota

Dane są obecnie jednym z najcenniejszych zasobów cyfrowego świata. Oznacza to także, że są one bardzo wartościowym celem dla hakerów i przestępców internetowych, którzy nieustannie poszukują coraz nowszych, bardziej zaawansowanych technik otwierających dostęp do prywatnych informacji internautów. Pierwszym krokiem, by skutecznie zabezpieczyć swoją tożsamość w sieci i uniknąć ataków, jest zapoznanie się z zagrożeniami. Ataki hakerów przybierają bardzo różne formy – w kontekście haseł czy danych osobowych najczęściej jednak można spotkać się z phishingiem i atakami na bazy z danymi dostępowymi.

Phishing

Jedną z najpopularniejszych metod wyłudzania danych przez hakerów jest phishing. Jej celem jest uzyskanie prywatnych danych o internautach – mogą to być m.in. hasła, numery karty kredytowej czy informacje związane z tożsamością danej osoby. Jak wygląda phishing? Jest to technika oparta na wykorzystaniu zaufania ofiary do różnych instytucji, takich jak bank, poczta czy firma. Najczęściej cyberprzestępcy przesyłają wiadomości, w których znajdują się linki do stron przypominające do złudzenia adresy faktycznych witryn, z prośbą o wprowadzenie, potwierdzenie lub zaktualizowanie danych. Po wprowadzeniu informacji hakerzy uzyskują dostęp do wartościowych informacji na temat ofiary, które mogą być wykorzystane np. do wyłudzeń.

Jak chronić się przed phishingiem? Podstawą jest zachowanie ostrożności – jeśli dana wiadomość wydaje się podejrzana, najlepiej po prostu nie wchodzić w zawarty w niej link. Do tego należy upewnić się, czy adres rozpoczyna się od „https” i nie zawiera literówek. Istotnym sygnałem jest także ton wiadomości, który z reguły skłania do szybkiego działania. Po otrzymaniu wiadomości – mailowej czy SMS-owej – przy której spodziewamy się, że jest to atak phishingowy, warto zgłosić ją do odpowiednich instytucji, np. do CERT.

Bezpośrednie ataki na bazy haseł

Kolejnym rodzajem ataku są tzw. ataki słownikowe. Ich założenia są bardzo proste – metoda ta opiera się na sprawdzaniu kolejnych, gotowych haseł dostępnych w tzw. słowniku. Najbardziej narażeni są użytkownicy, którzy stosują proste, krótkie i łatwe do złamania hasła, złożone z często występujących słów i pozbawione specjalnych znaków. Znacznie groźniejszym atakiem jest włamanie do bazy danych przechowującej informacje dostępowe użytkowników. Jeśli hasła nie zostały zaszyfrowane, hakerzy mogą szybko uzyskać dostęp do kont. Może to także prowadzić do włamania się również na inne konta – dlatego należy zadbać, by w różnych miejscach stosować różne hasła. W tym zadaniu może pomóc specjalne oprogramowanie w postaci menedżera haseł.

Jak stworzyć silne hasło?

Choć nie zawsze można ochronić się przed wszystkimi atakami hakerskimi, istnieją pewne metody, które skutecznie podnoszą bezpieczeństwo w sieci. Warto zacząć właśnie od haseł – to właśnie one są głównym mechanizmem chroniącym dane i tożsamość użytkownika. Dobre hasło powinno być dość długie i zawierać zróżnicowane znaki – małe i wielkie litery, cyfry, znaki specjalne. Co więcej, nie powinno ono zawierać informacji o imieniu, nazwisku, dacie urodzenia, numerach rejestracyjnych czy numerze telefonu. W przeciwnym wypadku takie hasło staje się wręcz banalną „zagadką” dla hakerów. Optymalna długość zaczyna się od ok. 12 znaków: im krótsze hasło, tym bardziej narażone jest na ataki słownikowe.

Dodatkowo, wybierając hasło do jakiegokolwiek konta, warto zadbać o to, aby jak najbardziej różniło się ono od identyfikatora użytkownika. Należy ponadto kierować się zasadą: jedno hasło do jednego konta – wówczas mamy gwarancję, że nawet w przypadku złamania jednego zabezpieczenia pozostałe konta pozostają wciąż bezpieczne. Jeśli masz problem ze stworzeniem silnego hasła, które zabezpieczy Twoje konto, warto skorzystać z generatorów i menedżerów haseł.

2FA – najskuteczniejsze metody uwierzytelniania

Silne hasło to jednak nie wszystko. Aby zapewnić sobie dodatkową ochronę w sieci, warto stosować z opcji dwuskładnikowego uwierzytelniania (2FA – „Two-Factor Authentication”) wszędzie tam, gdzie jest to możliwe. Jest to szczególnie ważne m.in. przy logowaniu do kont bankowych lub mediów społecznościowych. Przy takim rozwiązaniu podczas logowania należy tradycyjnie podać identyfikator wraz z hasłem, a oprócz tego również dodatkowy „składnik”. Może nim być np. kod przesłany na numer telefonu lub adres e-mail, kod z fizycznego tokena czy potwierdzenie logowania w aplikacji mobilnej.

Pozostałe zasady bezpieczeństwa w świecie internetu

Odpowiednie zabezpieczenie hasła to klucz do bezpiecznego poruszania się w sieci. Oprócz tego warto jednak pamiętać m.in. o poprawnym przechowywaniu danych dostępowych. Nie mogą one znaleźć się w żadnych plikach zapisywanych na urządzeniu, a także na kartkach, które mogą łatwo trafić w niepowołane ręce. Najbezpieczniejszą opcją będą specjalne programy – menedżer haseł umożliwia przechowywanie wszystkich informacji dostępowych w jednym miejscu, w postaci zaszyfrowanych danych. Tego typu funkcje są obecnie coraz częściej wbudowywane w systemy operacyjne, dzięki czemu korzystanie z nich staje się coraz łatwiejsze. Wciąż jednak należy zwracać szczególną uwagę na podejrzane strony internetowe lub wiadomości z odnośnikami, które mogą prowadzić do witryn przygotowywanych przez hakerów.

Niejednokrotnie nie zdajemy sobie nawet sprawy, że padamy ofiarą cyberataku – dlatego tak odpowiednie zabezpieczenie swojej tożsamości w internecie jest tak ważne. Jeśli szukasz wskazówek, jak zadbać o ochronę prywatnych danych, zapoznaj się również z innymi artykułami na blogu sieci Otvarta: dzielimy się wartościowymi wskazówkami, dzięki którym nasi klienci mogą poruszać się po sieci w bezpieczny sposób.

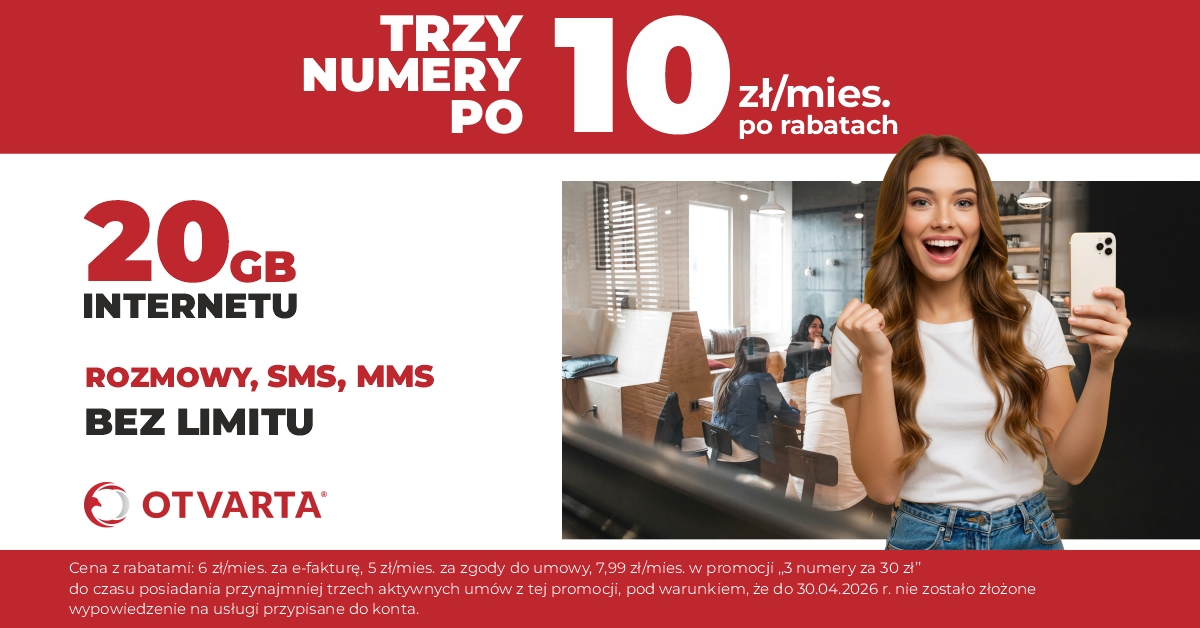

DO OTVARTA!

Dołącz do grona naszych zadowolonych klientów i ciesz się abonamentem tańszym od najtańszego na rynku bez zmiany dotychczasowego numeru telefonu!

-

Jak sprawdzić czy telefon jest na podsłuchu?

-

Jak namierzyć telefon? Poznaj sprawdzone sposoby!

-

Jak odzyskać kontakty z telefonu?

-

Ile GB Internetu wystarczy?

-

Blokowanie połączeń przychodzących z numerów zastrzeżonych

-

Jak zablokować reklamy w telefonie?

-

Dlaczego telefon szybko się rozładowuje, czyli jak poprawić żywotność baterii?

-

Co zrobić, gdy Internet w telefonie nie działa?

-

Ile kosztuje SMS poza UE? Poznaj ceny za SMS-y w sieci OTVARTA

-

Jak przywrócić usunięte aplikacje w telefonie?